[IT조선 노동균] 이스트소프트(대표 김장중)는 국내 특정 기업과 기관을 상대로 한 표적 해킹 공격 징후가 연이어 포착되고 있다며 주의를 당부했다.

회사 측에 따르면 이번 해킹 공격 징후는 지난해 연말부터 현재까지 지속적으로 발견돼 왔으며, 특정 기업과 기관을 대상으로 공격하는 유사한 패턴의 표적 해킹 방식이다.

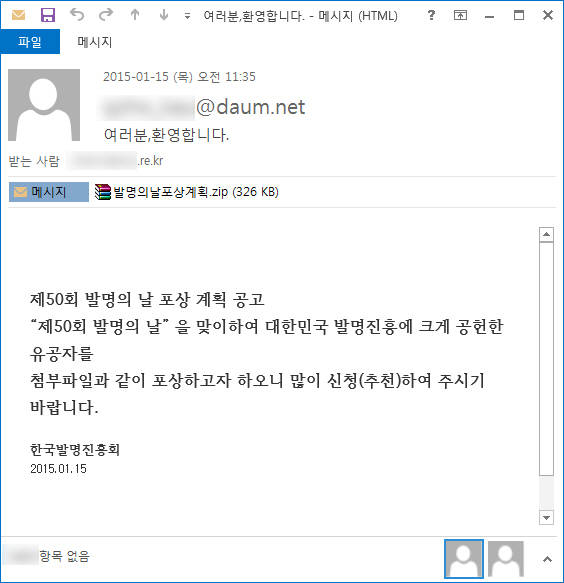

이 공격 유형은 일명 ‘Sykipot 캠페인’으로 알려져 있으며, 공격대상 기업과 기관 내부자에게 악성파일이 첨부된 다양한 내용의 이메일을 보내는 스피어피싱 기법을 사용한다. 이를 통해 악성 코드에 감염될 경우 해커가 원격으로 조종 가능한 좀비 PC가 되며, 이후 기업과 기관 내부 자료 등이 유출될 수 있다.

Sykipot 수행 조직은 수년간 전 세계를 대상으로 은밀한 표적 공격을 진행해온 중국 해커 그룹으로, 지능형 지속 공격을 수행하고 있어 국내외 보안업체로부터 수차례 용의자로 지목된 바 있다.

이들은 지난 2011년 미국 연방기관이나 방위 관련 기업을 상대로 한 공격을 시작으로 다수의 표적 해킹 공격을 감행한 것으로 알려졌으며, 최근 국내에서는 국책사업기관 내부자에게 ‘2015년 제50회 발명의 날 포상 계획’을 사칭한 이메일을 발송해 표적 공격을 시도한 정황이 발견됐다.

김준섭 이스트소프트 보안SW사업본부 본부장은 “기업이나 기관을 대상으로 하는 표적형 스피어피싱 공격이 갈수록 지능화되고 있다”며 “출처가 불분명한 이메일의 첨부파일을 열어보지 않는 등 내부자의 보안 수칙 준수가 매우 중요하다”고 강조했다.

아울러 이스트소프트는 스피어피싱 피해를 예방하기 위해서는 ▲출처가 불분명한 이메일의 첨부 파일은 절대 열지 말고 ▲사용 중인 오피스 프로그램의 보안 업데이트를 항상 최신으로 유지하며 ▲신뢰할 수 있는 백신을 사용하고, DB 업데이트 상태를 최신으로 유지할 것을 당부했다.

한편, 알약에서는 이번 해킹 공격에 사용된 악성코드를 ‘Backdoor.Sykipot’, ‘Trojan.Dropper.Sykipot’으로 탐지하고 있다.

노동균 기자 yesno@chosunbiz.com