투자 문서를 사칭해 악성 파일을 유포하는 사이버 공격이 나타나 관련 업계의 각별한 주의가 요구된다.

통합보안기업 이스트시큐리티는 27일 남-북-러 무역과 경제 관계를 담은 투자 문서를 사칭해 악성 파일을 유포하는 공격 정황이 드러났다고 밝혔다. 유사 전력이 있는 코니(Konni) APT 조직의 소행이라는 추정도 덧붙였다.

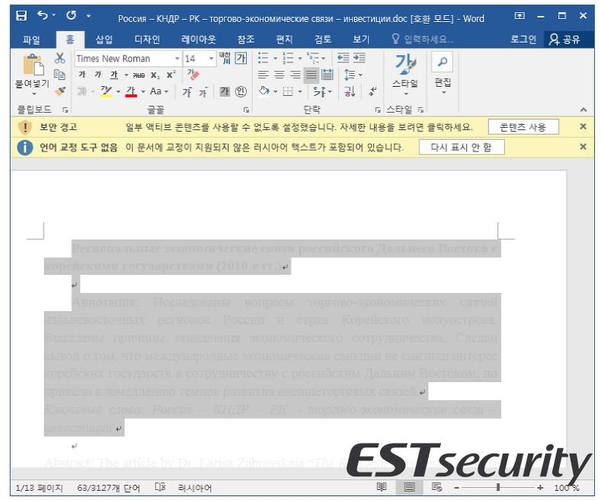

공격에 사용된 이메일에는 러시아어로 ‘러시아-북한-대한민국-무역 및 경제 관계-투자.doc’라는 제목의 악성 파일이 포함됐다. 해커들이 무역과 투자 관련 종사자들을 노린 것으로 보인다. 워드 문서 형식인 이 악성파일은 한국어 기반 환경에서 제작됐다.

이스트시큐리티는 이번 공격이 지능화된 특성을 보인다고 강조했다. 해커들은 범행 대상이 문서 파일을 열어봤을 때 일부러 특정 버튼을 클릭하도록 유도해 악성 파일을 내려받게 했다. 한 번 버튼을 클릭하면 이후 수차례에 걸쳐 악성 파일을 자동으로 내려받도록 만들었다.

이스크시큐리티 시큐리티대응센터(ESRC)는 이번 공격의 배후로 코니 APT 조직을 지목했다. 북한이 배후에 있는 것으로 알려진 사이버 해킹 조직 ‘김수키(kimsuky)’ 그룹과 밀접한 연관이 있다고 추정되는 해커 집단이다. 수년간 여러 사이버 공격을 시도하는 곳이기도 하다.

ESRC는 "코니 APT 조직이 8월에 러시아어로 외교 관계를 담은 문서를 사칭해 사이버 공격을 시도한 적이 있다"면서 "이번 공격도 여러 가지 면에서 지난번 범행과 방식이 유사하다"고 분석했다.

ESRC는 보안 백신 ‘알약(ALYac)’에서 이번 악성 파일을 탐지, 차단할 수 있도록 업데이트를 완료한 상태다. 혹여나 생길 수 있는 피해를 예방하고자 한국인터넷진흥원(KISA)과도 긴밀한 공조를 진행할 예정이다.