북한 해킹조직 ‘김수키(Kimsuky)’가 통일부 산하 교육원 관계자를 사칭해 지능형지속위협(APT) 공격을 시도한 정황이 포착됐다. 김수키는 북한 정부가 배후로 추정된다. 지난해 12월 청와대 상춘재 행사를 사칭해 지능형지속위협(APT) 공격을 시도했던 만큼 주의가 요구된다.

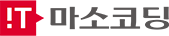

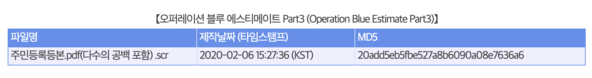

이스트시큐리티 시큐리티대응센터(ESRC)는 6일 자사 블로그에 김수키 조직이 특정 교육원 관계자 주민등록등본 PDF 스캔 문서를 위장한 악성 파일이 APT 공격을 시도하고 있다고 밝혔다. APT는 해커가 미리 점친 표적 정보를 꾸준히 모아 약점을 파악한 뒤 지능적으로 공격하는 방식을 말한다.

ESRC에 따르면 해킹에 악용된 주민등록등본 파일은 2017년 발급된 서류다. 이번에 해킹돼 악용됐기보다는 특정 시점에 문서 주인 PC나 클라우드상에서 유출됐을 가능성이 높다. 혹은 전달 과정에서 타인의 부주의로 유출됐을 가능성도 있다.

ESRC는 이번 APT 공격이 지난해 12월 청와대 녹지원·상춘재 행사 견적서를 사칭한 APT 공격과 유사한 속성을 보인다고 밝혔다. 당시 김수키 조직은 ‘베트남 녹지원·상춘재 행사 견적서' 이름의 한글 파일을 특정인에게 메일로 보내 열어보게 한 후 악성코드를 배포하는 식의 공격을 시도했다.

문종현 ESRC 이사는 "주민등록등본을 악용한 이번 공격은 지난번 청와대 사칭 공격 때와 통신 기법과 코드 속성이 유사하다"며 "업그레이드된 버전이다"라고 설명했다. 이어 "다른 해커가 이같은 방식을 따라 하기 힘들기에 김수키 조직이 이번에도 배후에 있어 보인다"고 분석했다.

문 이사는 "이메일을 활용해 해킹하는 스피어 피싱 공격으로 이번 악성 파일을 유포할 가능성이 높다"며 "민간과 공공기관 관계자 모두 이메일로 의심스러운 파일이 오면 함부로 열어보거나 실행하지 않아야 한다"고 조언했다.