코로나19(신종 코로나바이러스 감염증) 사태를 악용해 이메일 공격을 시도했던 북한 배후 추정 김수키(Kimsuky) 해킹 조직이 이번엔 스티븐 비건 미국 국무부 부장관 서신을 사칭해 불특정 다수를 공격했던 정황이 포착됐다.

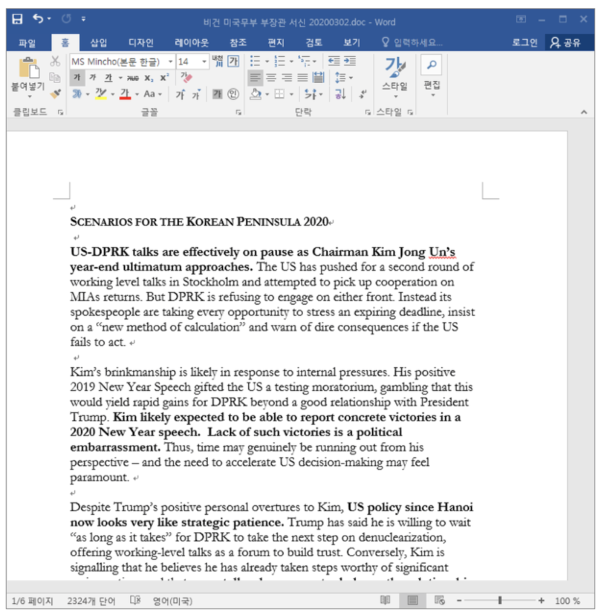

이스트시큐리티 시큐리티대응센터(ESRC)는 3일 자사 블로그에 "김수키 조직이 스티븐 비건 미 국무부 부장관 서신을 사칭한 스피어 피싱(Spear Phishing) 공격을 벌인 정황을 발견했다"고 밝혔다. 스피어 피싱은 악성코드나 링크가 담긴 파일을 이메일에 첨부해 표적 대상에 발송하는 사이버 공격을 말한다.

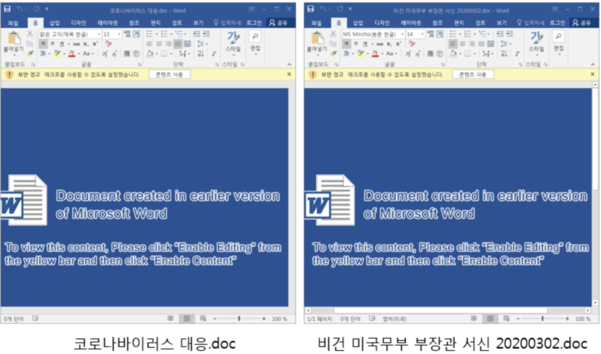

PC 사용자가 해당 문서를 실행하면 내용을 볼 수 없는 상태에서 화면 상단에 보안 경고창이 뜬다. 노란색 띠 모양 경고창으로 ‘콘텐츠 사용' 버튼을 누르도록 유도한다. 이 버튼을 누르면 악성코드가 실행돼 공격자가 연쇄적으로 PC 정보를 수집, 탈취한다.

추가 파일 다운로드와 키로깅 스파이 기능도 활성화한다. 키로깅 스파이는 사용자가 입력한 키보드 내용을 저장해 유출하는 수법을 지칭한다. 사용자 주요 개인정보가 빠져나가는 피해로 이어진다는 게 ERSC 설명이다.