국산 워드프로세서 '한글'의 '자료연결' 기능을 악용한 국내 표적공격이 발견돼 사용자 주의가 요구된다.

자료연결은 한글에서 설명을 추가하고 참고자료를 지정해 하이퍼링크를 연결하는 기능을 말한다. 연결할 수 있는 자료로는 한글 문서, 웹 주소, 전자우편 주소, 외부 애플리케이션 문서 등이 있다.

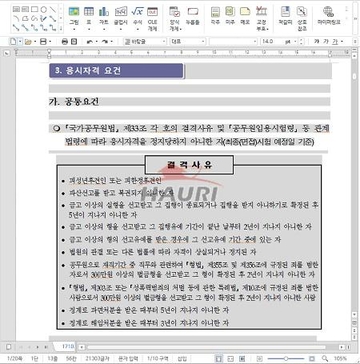

공격자는 한글의 OLE 개체삽입 기능을 악용해 문서에 악성 스크립트를 삽입했다. 이후 자료연결 대상에 해당 스크립트 경로인 임시폴더를 상대경로 방식으로 지정했다. 사용자가 한글 문서를 열람하면 악성 스크립트는 임시폴더에 생성되고 자료연결이 설정된 본문을 클릭할 경우 스크립트가 실행된다.

악성 스크립트는 특정 경로에 악성코드를 만들고 실행한다. 최종 악성코드는 윈도 명령 처리기(cmd.exe)에 삽입돼 동작하며, 감염 PC의 정보를 수집하는 등 악성 행위를 수행한다.

이번에 발견된 한글 문서파일은 인터넷 익스플로러 브라우저를 이용해 이메일에 첨부된 문서를 실행할 경우에만 악성 스크립트가 실행되도록 설계됐다. 공격자는 일부 사용자가 이메일 첨부파일을 PC에 저장하지 않고 바로 실행한다는 점을 노린 것으로 분석된다.

하우리 관계자는 "최근 MS 워드의 동적 데이터 교환(DDE) 취약점과 같이 프로그램의 정상 기능을 악용한 공격이 늘고 있다"며 "사용자 입장에서는 별도의 알림창 없이 본문 클릭 한 번으로 악성코드에 감염되기 때문에 인지하기 어려워 각별한 주의가 필요하다"고 말했다.