문정인 대통령 통일외교안보특별보좌관 발표 내용을 가장한 사이버 공격을 시도하는 일이 발생해 관련 업계 주의가 요구된다. 북한 해커 조직의 수행이라는 추정이 나온다.

보안 기업 이스트시큐리티는 ‘통일외교안보특보 세미나 발표 문서’를 사칭해 특정 관계자 정보를 노린 스피어 피싱(Spear Phishing) 공격이 발견됐다고 14일 밝혔다. 스피어 피싱은 악성 코드나 링크가 담긴 파일을 첨부한 이메일을 표적 대상에 발송해 사이버 공격을 시도하는 방식이다.

해커는 실제 열린 연구소 세미나 내용을 담은 것처럼 위장해 지능형지속위협(APT) 공격을 수행했다. APT는 해커가 미리 점친 표적 정보를 꾸준히 모아 약점을 파악한 뒤 지능적으로 공격하는 방식을 말한다.

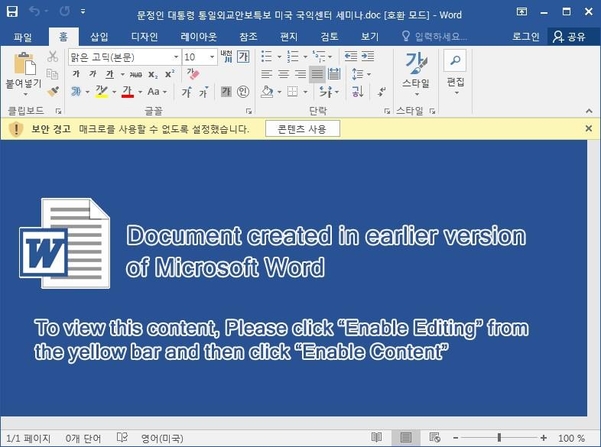

해당 DOC 문서 파일을 열어보면 MS워드 프로그램 상단에 보안 경고창이 나타나면서 ‘콘텐츠 사용' 버튼을 누르도록 유도하는 영문 안내가 나온다. 만약 수신자가 해당 버튼을 누르면 한국 특정 서버에서 추가 악성코드가 설치돼 좀비 PC가 된다.

해커는 좀비 PC에서 사용자 PC의 시스템 정보와 최근 실행 프로그램 목록 등 다수 정보를 수집할 수 있다. 원격 제어로 언제든 추가 악성 행위도 시도할 수 있어 2차 피해 가능성이 높다. 다만 스크립트 형식에 일부 알파벳 오타가 있어 명령어가 제대로 수행되지 않는 경우도 있다.

김수키 조직은 북한을 배후로 두는 해킹 집단이다. 2019년 10월 대북 국책연구기관인 통일연구원을 사칭해 스피어 피싱 공격을 벌였다. 그해 4월에는 남・북・러 무역과 경제 관계를 담은 투자 문서를 사칭해 같은 방식으로 사이버 공격을 시도했다.