코로나19 사태를 악용한 이메일 공격이 연일 기승을 부린다. 이번엔 북한 해킹 조직인 ‘김수키’로 추정되는 세력이 사이버 공격을 시도했다. 보안전문가들은 출처가 불분명한 이메일과 첨부 파일을 열람을 지양하라고 조언한다.

보안 기업 이스트시큐리티는 김수키(Kimsuky) 조직 소행으로 보이는 코로나19(신종 코로나바이러스 감염증) 관련 악성 문서가 담긴 이메일 공격을 발견했다고 27일 밝혔다.

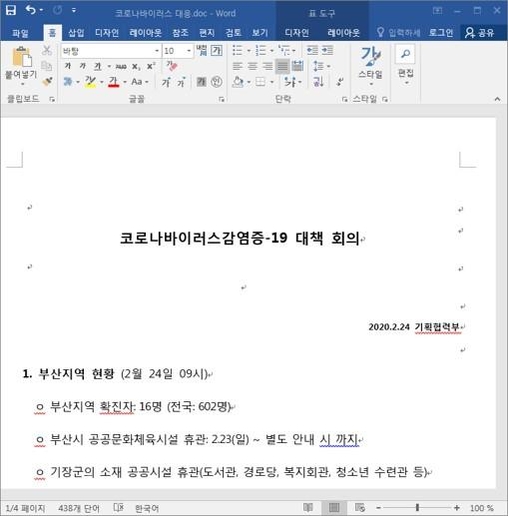

이번 공격은 마이크로소프트 워드(MS Word) 문서 형태의 악성 파일을 이메일에 첨부했다. 문정인 특보 발표 자료 때 사용한 문서 파일 변종이다. 해당 파일 이름은 ‘코로나바이러스 대응.doc'다. 코로나바이러스감염증-19 대책 회의라는 제목으로 시작해 지역별 코로나19 현황을 정리한 내용이 한글로 담겼다.

수신자가 해당 문서를 열람하면 순간 악성코드를 자동으로 내려받는다. 이 때 해커는 원격 서버로 PC 계정 정보부터 호스트 네임, 네트워크 속성, 사용하는 프로그램 목록, 실행 중인 프로세스 목록 등 다수 정보를 수집한다. 특히 해커는 수신자 PC 윈도(Window) 작업 스케줄러 상 업데이트 프로그램을 변경해 3분 간격으로 수신자 PC 상태를 확인할 수 있도록 조치하는 치밀함을 보였다.