사이버안전국을 사칭한 피싱 메일이 급속도로 유포되고 있어 사용자들의 각별한 주의가 필요하다. 배후에는 북한 조직인 김수키(Kimsuky)가 연루된 것으로 파악됐다.

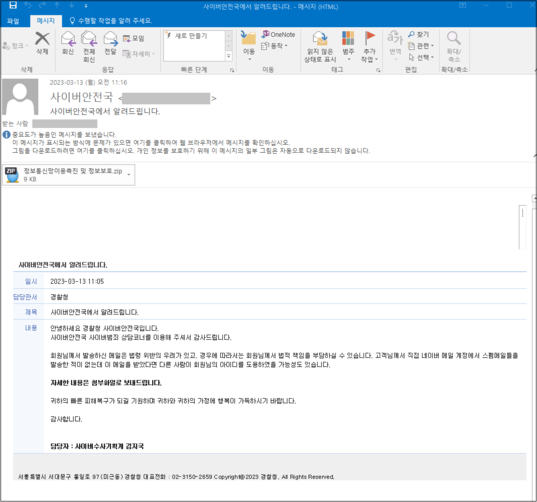

15일 이스트시큐리티 시큐리티대응센터(ESRC)에 따르면 이번 피싱 메일은 대북 관련 법인 종사자에게 발송됐으며, 사이버 안전국에서 발송된 메일처럼 위장하고 있다.

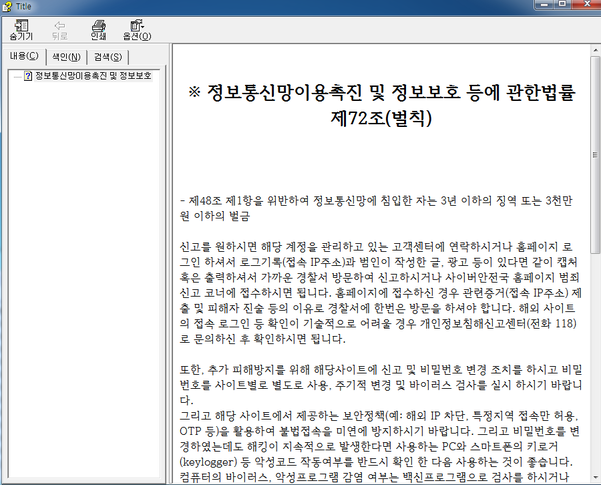

메일 내용에는 법령위반, 법적책임 및 아이디 도용과 같은 단어들을 사용하면서 사용자의 불안감을 조성한다. 공격자는 사용자의 이러한 심리를 이용해 궁극적으로 첨부파일 열람을 유도한다.

해킹 메일은 "안녕하세요 경찰청 사이버안전국입니다. 사이버안전국 사이버범죄 상담코너를 이용해 주셔서 감사드립니다"라는 내용으로 시작한다.

이어 "회원님께서 발송하신 메일은 법령 위반의 우려가 있고, 경우에 따라서는 회원님께서 법적 책임을 부담하실 수 있습니다. 고객님께서 직접 네이버 메일 계정에서 스펨메일들을 발송한 적이 없는데 이 메일을 받았다면 다른 사람이 회원님의 아이디를 도용하였을 가능성도 있습니다"라며 메일을 수신한 사람에게 불안감을 조성한다.

마지막엔 자신을 사이버수사기획계 담당자인 ‘김지국’이라고 밝히면서 "자세한 내용은 첨부화일로 보내드립니다"라는 말로 첨부파일 클릭을 유도한다.

본문 중 사용된 '화일'의 경우 북한의 '파일' 표기법이라는점이 주목할만하다.

공격자는 최종적으로 파워쉘 스크립트 코드를 실행해 사용자 정보 탈취를 시도한다.

ESRC는 "코드 분석결과 이번 공격의 소행은 북한의 지원을 받는 김수키(Kimsuky) 조직이라고 결론지었다"고 말했다.

보안업계 관계자는 "북한의 해커조직 중 하나인 김수키는 주로 정부기관이나 의원 비서실을 사칭하는 수법을 사용하는 조직이다"며 "위장된 도메인을 이용한 이메일 공격을 시도하기도 하는데, 대중적인 도메인을 사용하기 때문에 주의하지 않으면 속아 넘어가기 쉽다"고 말했다.

앞서 김수키는 2023년 1월 국세청을 사칭한 '세무조사 출석요구 안내문'이라는 제목의 메일로 해킹 공격을 감행한 바 있다.

이유정 기자 uzzoni@chosunbiz.com