숙박 O2O 서비스 '여기어때'를 서비스하는 위드이노베이션이 해킹으로 고객 개인정보를 유출 당해 관계당국이 수사에 나섰다.

다만, 위드이노베이션이 'SQL 인젝션(injection)'이라는 초보적인 수준의 해킹 공격에 당했다는 점에서 기술 스타트업이 정작 개인정보보호 등 정보보안에는 소홀했다는 지적을 피하기 어려울 전망이다.

위드이노베이션이 해킹을 당한 사실이 드러난 것도 내부에서 파악한 것이 아니라, 외부 제보를 통해서였다. 위드이노베이션은 20일경 여기어때의 한 고객의 불만 접수를 받고서야 해킹 당한 사실을 인지했다.

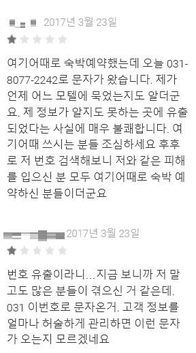

이 고객은 여기어때를 이용한 후 며칠 뒤 031로 시작하는 번호로부터 이상한 문자메시지를 한 통 받았다. 문자메시지는 '○○○님, □□장에서 △는 잘 하셨나요?'라는 내용이었다. 성적 수치심을 느낀 고객은 여기어때 고객센터에 문의했고, 위드이노베이션이 조사에 착수하면서 해킹 가능성이 제기됐다.

보안 업계와 위드이노베이션의 주장을 종합하면, 해킹은 SQL 인젝션 공격으로 시작됐다. SQL이란 데이터베이스(DB)에 접근할 수 있는 프로그래밍 언어를 말한다. SQL 인젝션은 웹 사이트의DB 취약점을 악용해 개발자가 예상하지 못했던 명령을 삽입하면 DB가 비정상적인 동작을 하도록 유도하는 수법이다.

SQL 인젝션은 비교적 초보적인 수법으로, 개발자가 보안에 조금만 주의를 기울였거나 웹 애플리케이션 방화벽(WAF)만 설치했다면 막을 수 있는 공격이라는 게 보안 업계의 중론이다.

해커는 SQL 인젝션 공격으로 위드이노베이션 내부 관리자 아이디(ID)와 비밀번호를 탈취했다. 비밀번호는 암호화가 돼 있었으나, 해커가 암호를 해독한 것으로 추정된다. 위드이노베이션에 따르면, ID와 비밀번호 외에 로그인을 위해 추가로 필요한 SMS 인증까지 해킹 당하면서 관리자 권한이 고스란히 넘어갔다. 여기어때 회원 정보가 대규모로 유출됐을 가능성이 높을 것으로 짐작되는 대목이다.

이번 해킹이 중국의 사드 보복성 공격으로 추정된다는 위드이노베이션의 주장도 설득력이 떨어진다. 해커는 여기어때 회원정보 탈취 후 회사측에 이메일을 보내 가상화폐 비트코인으로 수억원대의 금전을 요구했다. 정치적인 목적을 내세우는 해커가 금전을 요구하는 일은 드물다.

해커는 회사측이 즉각 요구에 응하지 않자 최근 여기어때를 이용한 고객의 명단을 이용해 자극적인 문자메시지를 보냈다. 이 역시 협상 시도에서 회유, 협박, 재협상 시도로 이어지는 금전을 노린 해커들의 전형적인 행동 패턴이다.

방송통신위원회, 경찰 등과 합동으로 현장 조사를 실시 중인 한국인터넷진흥원 관계자는 "여기어때 회원 정보 유출과 관련해 중국이나 북한 등 공격 지점을 분명히 명시할 만한 증거는 현재까지 나오지 않았다"며 "다양한 가능성을 열어두고, 해커가 이용한 문자메시지 발송 대행 업체도 함께 조사를 진행할 예정"이라고 말했다.