정상 윈도우 인스톨러(MSI)로 위장한 매그니베르(Magniber) 랜섬웨어가 28일부터 활동을 재개했다. 매그니베르 랜섬웨어는 2017년 처음 등장한 랜섬웨어 중 하나로, 한국어 운영체제 또는 한국 아이피 주소에서만 작동하는 것이 특징인 해킹 툴이다.

매그니베르 랜섬웨어는 주로 윈도우를 통해 유포되며, 윈도우 업데이트를 하지 않거나 인터넷 익스플로러 구버전을 사용할 경우 감염 가능성이 급격히 높아진다.

매그니베르 랜섬웨어의 공격대상은 아시아 전역으로 광범위한 편인데 특히 한국을 집중 타겟으로 삼고 있다.

보안업계에 따르면 1월 28일 오전 MSI 확장자로 유포중인 매그니베르 랜섬웨어는 파일명을 윈도우 업데이트 파일로 위장했다. 이후 계속 유포량이 증가하고 있는 양상이다.

현재 매그니베르가 유포되고 있는 사이트에서는 과거 공유됐던 MOTW(Mark of the Web)를 이용한 도메인 차단을 우회하기 위한 목적으로 <a>태그를 이용해 다운로드 데이터를 추가하는 방식으로 유포되고 있다.

매그니베르는 파일 암호화를 위해 방해되는 부분은 모두 제거한 형태로 유포되고 있는데, 안티 바이러스 제품의 파일 기반 탐지를 우회하는 것은 물론이고 실시간으로 변형된 형태를 제작해 유포하는 식이다.

사용자가 해당 랜섬웨어 파일을 실제 윈도우 업데이트 파일로 오인해 다운로드 하면 이때 다운로드 된 MSI 패키지 파일은 정상적인 윈도우 업데이트에도 사용되는 일종의 설치 프레임워크다.

매그니베르는 MSI 패키지 파일 내부에 매그니베르 랜섬웨어 DLL(dynamic linking library)을 포함해 유포한다. MSI는 DLL의 익스포트 함수 호출 기능을 기본적으로 제공하고 있는데 매그니베르 공격자는 이점을 악용한다. 사용자가 MSI 실행 시 매그니베르 랜섬웨어 DLL의 익스포트 함수가 실행되도록 하는 식이다.

DLL 파일이 실행되면 파일 암호화와 볼륨쉐도우 삭제 행위를 수행해 사용자 PC를 랜섬웨어에 감염시킨다.

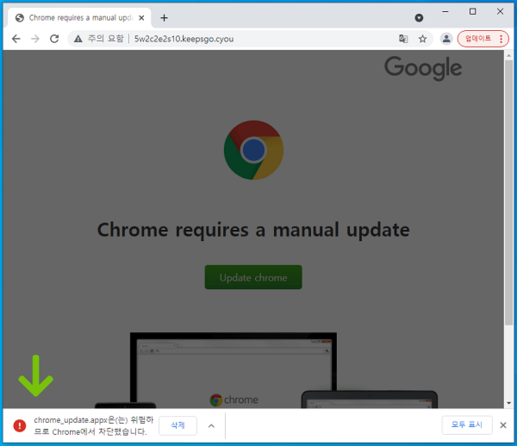

매그니베르는 최신 윈도우 버전의 크롬, 엣지 브라우저 사용자 대상으로 도메인 오탈자를 악용한 타이포스쿼팅(Typosquatting) 방식으로 유포되고 있다. 사용자가 잘못 입력한 도메인으로 인하여 이번 사례와 같이 랜섬웨어 유포로 연결될 수 있기 때문에 각별한 주의가 필요하다.

보안업계 관계자는 "랜섬웨어 중에서도 인지도가 높은 랜섬웨어들이 있는데 매그니베르가 대표적이다"며 "끊임없이 변형하면서 점점 더 많은 사용자들에게 공격을 가하기 때문에 각별히 주의해야 한다"고 말했다.

이유정 기자 uzzoni@chosunbiz.com