해커에게 복구비용 13억원을 지불하는 조건으로 데이터 복구 코드를 받을 예정인 웹 호스팅 업체 '인터넷나야나'는 랜섬웨어 공격으로 큰 위기를 맞았다. 하지만, 이 회사가 랜섬웨어에 감염된 것은 우연한 일이 아니라 지능형 지속 위협(APT)처럼 치밀하게 기획된 표적 공격이라는 관측이 나왔다.

19일 호스팅 업계와 보안 업계에 따르면, 인터넷나야나는 호스팅 업계가 보통 준수하는 삼중 백업 정책을 운영 중이지만 백업 서버까지 랜섬웨어에 감염되며 돌이킬 수 없는 타격을 입었다. 단순히 외부에서 유입된 랜섬웨어에 뚫렸다기보다 2016년 인터파크 해킹 사고와 같이 사전 물밑 작업이 병행된 표적 공격이었을 가능성에도 무게가 실린다.

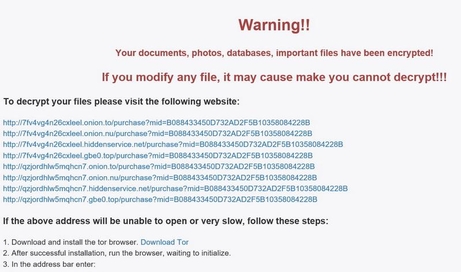

인터넷나야나가 운영하는 리눅스 서버 153대는 6월 10일 오전 1시쯤 '에레보스(Erebus)' 랜섬웨어에 감염됐다. 에레보스 랜섬웨어는 원래 윈도 운영체제에서 동작하는 랜섬웨어로 국내에서 올해 2월 발견된 바 있다. 이번에 인터넷나야나를 감염시킨 에레보스 랜섬웨어는 리눅스 운영체제에서도 작동하도록 일부 코드가 수정된 변종으로 파악됐다.

호스팅 업계와 보안 업계는 인터넷나야나가 악성 공격의 외부 유입을 막는 IP 테이블 방화벽 체계를 갖추고 있었다는 점과 엔지니어의 즉각 대응이 힘든 토요일 새벽 1시를 노려 공격을 시작했다는 점 등을 들어 이번 사고가 우연이 아닐 것이라는 관측을 내놨다.

호스팅 업계 한 관계자는 "인터넷나야나는 교과서적인 백업 정책을 도입해 운영하고 있었지만, 공격자는 마치 인터넷나야나의 내부를 속속들이 알고 있다는 듯이 모든 백업 시스템을 무력화시켰다"라며 "이는 공격자가 호스팅 업계를 잘 아는 전문가이거나, 최소한 호스팅 업체의 백업 시스템을 어떻게 하면 무력화시킬 수 있는지 이해하고 있을 가능성이 높다"고 말했다.

최근의 표적 공격은 타깃이 되는 기업의 보안 시스템 분석과 관리자 권한을 가진 직원의 신상을 파악하는 사전 작업 등이 동반된다. 이후 사회공학적 기법을 활용해 해당 직원에게 고객이나 가족으로 위장한 스피어피싱 이메일을 보내 관리자용 PC를 감염시킨다. 감염된 PC는 서버와 연결된 네트워크를 거꾸로 타고 들어가 대형 사고를 일으킨다.

보안 업계에 따르면, 대형 보안 사고의 절반 이상이 업무용 PC에 침투한 악성코드에서 시작된다. 2016년 인터파크 해킹 사고 당시, 인터파크 내부 직원 중 한명은 업무용 PC에서 동생을 사칭한 발신자가 보낸 이메일 첨부파일을 실행했고 이것이 대규모 회원정보 유출 사고로 이어졌다. 대부분 기업은 서버 보안에 신경 쓰지만 업무용 PC 관리에는 상대적으로 소홀하다. 해커는 이런 취약점을 노려 회원정보를 빼돌린 것이다.

대기업의 경우 본안 취약성에 대비해 서버와 업무용 PC가 사용하는 통신망을 이중으로 분리해 운영한다. 하지만 상대적으로 영세한 호스팅 업체가 망 이중화를 도입하는 것은 엄두를 낼 수 없다. 인터넷나야나도 마찬가지로 망 이중화는 적용하지 않은 것으로 알려졌다.

서버 관리자가 비밀번호 관리에 소홀하다는 점도 표적 공격에 노출될 가능성을 높인다. 대부분의 호스팅 업체는 암호화된 엑셀 파일에 비밀번호를 저장해 두며, 서버 접근 시 이 파일을 열어보는 방식을 쓴다. 서버 비밀번호는 무작위 대입 공격을 방지하기 위해 특수문자를 포함한 복잡한 비밀번호를 사용하기 때문에 일일이 외울 수 없기 때문이다.

하지만 해당 업무용 PC가 악성코드에 감염됐다면, 키보드로 비밀번호를 입력할 때 입력값을 가로채는 키 로깅이나 화면을 실시간으로 외부로 전송하는 방식 등을 통해 비밀번호가 유출될 수 있다.

다만, 인터넷나야나 사고의 경우 침해 흔적을 지우고 은밀하게 사라지는 기존의 표적 공격과 달리 최종적으로 랜섬웨어를 투입시켰다는 점에서 파급력이 컸다.

특히 공격자가 호스팅 업체의 핵심 자산인 고객사의 데이터를 노렸다는 점은 사전에 기획된 공격일 수 있다는 정황을 하는 데 힘을 실어준다.

윤광택 시만텍코리아 최고기술책임자(CTO)는 "변종 랜섬웨어 제작 자체는 그리 높은 기술이 필요하지 않지만, 이번 랜섬웨어는 웹으로 감염 노트를 노출하는 등 호스팅 업체를 타깃으로 삼아 제작된 것으로 보이는 정황이 여기저기서 포착됐다"라며 "향후 유사 사고를 방지하려면 랜섬웨어만 주목할 것이 아니라, 표적 공격의 연장선상에서 이번 사고를 바라볼 필요가 있다"라고 말했다.