인텔 CPU에서 새로운 보안 취약점이 발견됐다. 15일(현지시각) 외신 및 웹진들은 인텔과 다수의 대학 연구팀, 보안 전문업체들이 공동으로 Microarchitectural Data Sampling(MDS)이라는 이름의 새로운 취약점 4개를 발표했다고 보도했다.

이번 4개의 취약점은 지난해 1월 처음 공개되어 ICT 업계 전반에 화제가 됐던 ‘멜트다운(Meltdown)’과 ‘스펙터(Spectre)’ 취약점과 마찬가지로 인텔 CPU 작동 방식의 구조적인 허점을 노렸다. AMD 및 ARM의 프로세서 제품은 이번 취약점이 발견되지 않았다.

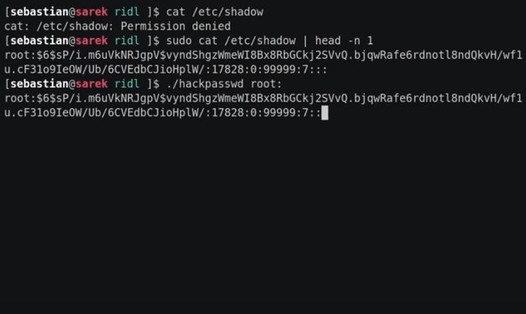

인텔은 약 1년 전에 이번 MDS 취약점을 발견하고 그동안 대응 방안을 준비했던 것으로 알려졌다. 이번 4개의 취약점 발표와 함께 공개한 백서에서 소프트웨어적인 업데이트를 통해 취약점을 보완할 수 있다고 밝혔다. 대략 CPU의 프로세스가 운영체제(OS)의 한 작업에서 다른 작업으로 넘어가거나, 다른 서드파티 제조사의 애플리케이션으로 넘어가는 과정에서 매번 시스템 메모리나 캐시를 덮어씌움으로써 그곳에 저장된 중요 데이터의 유출을 막는 방식이다.

다만, 보완 과정을 추가하면 시스템의 전체적인 성능 하락을 피할 수 없을 전망이다. 인텔은 시스템에 따라 약 8%~9% 정도의 성능 하락이 발생할 것으로 내다봤다. 특히 최근 모델인 8세대 및 9세대 프로세서는 MDS 취약점에 대해 하드웨어적인 조치가 적용됐지만, 그 이전인 구형 CPU는 취약점에 더욱 노출되기 쉽다고 밝혔다.

또한, 공동 대응에 참여한 연구팀 중 일부는 MDS 취약점으로 인한 해킹을 예방하려면 1개의 물리적인 CPU를 2개의 논리적인 CPU처럼 사용하는 인텔의 하이퍼스레딩(Hyper Threading) 기능을 끄는 것을 권장한다.

인텔은 이미 주요 운영체제 개발사와 소프트웨어 개발사, 가상화 솔루션 제공사 등에 이번 HDM 취약점에 대한 정보를 사전에 제공했다. 이들은 이번 취약점 발표에 시점에 맞춰 MDS 취약점으로 인한 문제를 완화하는 보안 업데이트 및 패치 등을 이미 적용했거나 곧 배포할 예정이다.

한편, 이번 MDS 취약점의 연구 및 대응에는 인텔을 비롯해 오스트리아 그라츠 기술대(TU), 암스테르담 자유대, 미시간대, 아델레이드대, 벨기에 뢰번카톨릭대大, 우스터공과대, 독일 자를란트대 등의 대학 연구팀과 사이버러스(Cyberus), 비트디펜더(BitDefender), 치후 360(Qihoo 360), 오라클(Oracle) 등 보안 및 IT 업체들이 공동으로 참여했다.