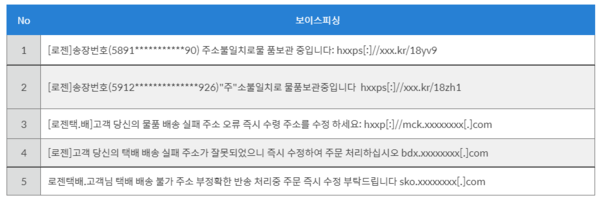

악성 인터넷 주소가 포함된 문자메시지를 보내 개인정보를 빼내는 ‘스미싱’ 수법이 스미싱 갈수록 정교해지고 있다. 이전에도 택배사를 사칭한 스미싱은 지속적으로 발견됐지만, 최근 설 연휴로 택배 주문량이 많이 증가함에 따라 택배 스미싱이 많이 발견되고 있는 추세다.

택배 스미싱의 주요 내용으로는 ‘배송 실패’가 주를 이루며, 악성 앱은 점점 더 정교해지고 있다. 단축 URL을 통한 악성 앱 유포 등 그 방법도 다양해지고 있다. 하지만 스미싱 예방 방법은 비교적 간단하다. 문자에 포함된 URL 링크를 클릭하지 않는 것이 최선의 방책이다. 실수로 악성앱을 다운로드 했다고 해도, 설치하지 않으면 크게 위험하지 않은 것으로 나타났다.

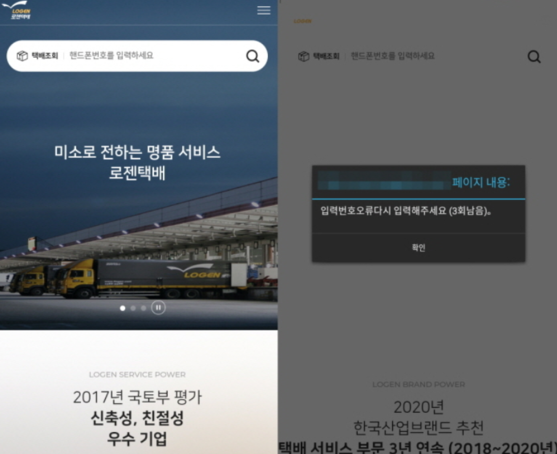

택배 조회를 위해 핸드폰 번호를 입력하게 되면 정보 유출 우려가 있어, 입력 전에 다시 한번 올바른 사이트의 URL과 일치하는지 확인할 필요가 있다. 해당 공격에서는 미리 번호가 입력돼 있고, 올바른 내 휴대전화번호를 입력할 시, 입력 번호 오류를 표시하고 3번 시도 후에는 뜬금없이 CJ 대한통운 사이트로 이동시킨다.

공격자가 미리 정해놓은 번호를 입력했을 경우 악성 앱 다운로드 페이지로 이동한다. 해당 페이지에서는 앱 설치 후 조치 방법에 대해서 자세하게 설명하고 있어 정상적인 페이지로 오인하기 쉽다.

다운로드 받은 앱은 사용자를 속이기 위해 아이콘과 이름을 ‘로젠택배’로 사칭하고 있다. 앱을 실행하면 가장 먼저 추가 앱 설치를 유도하고 설치하지 않으면 다음 화면으로 넘어가지 않는다. 앱을 실행하면 실제 로젠택배처럼 인트로 화면을 표시하고 이용약관 및 동의를 구한다. 이는 실제 동의 기능이 없는 단순 보여주기식 화면이다.

보안업계 전문가는 "스미싱으로 인한 악성 앱 피해를 예방하기 위해선 출처가 불분명한 앱은 절대 설치하지 않을 것을 권장한다"며 "구글 플레이스토어 같은 공식 사이트에서만 앱을 설치하고 SMS나 메일 등으로 앱 설치 URL이 오면 누르지 않아야 한다"고 말했다.

이어 "이미 악성 앱에 감염됐다면, 신뢰할 수 있는 백신 앱으로 검사를 수행하고 즉각적으로 악성 앱을 삭제하길 권고한다"고 조언했다.

이유정 기자 uzzoni@chosunbiz.com