최근 이력서를 위장한 악성코드 메일이 기업들을 상대로 급속도로 확산되고 있어 주의가 요구된다. 록빗 랜섬웨어는 안전하게 보관된 파일을 공격하는 것에서 나아가 데이터 유출 위험이 있어 더 위험하다.

현재 확산 중인 이력서를 위장한 악성코드는 ‘록빗(Lockbit) 랜섬웨어’ 에 해당한다. 록빗 랜섬웨어는 2019년 9월 처음 등장한 서비스형 랜섬웨어다. 주로 미국, 중국, 인도, 우크라이나 및 여러 유럽국가들이 공격 대상이다.

초기 록빗 랜섬웨어는 파일을 암호화 해 확장자를 '.abcd'로 바꿨다 해서 ABCD 랜섬웨어로 알려졌다. 이후 '.lockbit'로 확장자를 변경했고 2021년 6월에 2.0으로 업데이트 돼 현재까지 확산 중이다.

안랩시큐리티센터(ASEC)는 랜섬웨어 모니터링 결과, 올해 1월 들어 록빗(Lockbit) 2.0 랜섬웨어의 유포가 증가한 사실이 확인됐다고 밝혔다.

업계 관계자에 따르면, 유포 중인 록빗 2.0 랜섬웨어는 기존의 방식이 아닌 MalPE 형태로

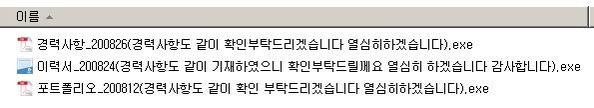

확산 중인 것으로 나타났다. MalPE 형태는 실제 악성코드의 분석을 방해하는 패킹 방식의 일종이다. 내부 쉘코드를 통해 PE파일을 변환해 실행하는 방식이다. 현재 입사 지원서를 사칭한 파일명으로 유포 중이다.

파일명은 "이_력_서[230124 경력사항도 같이 기재하였습니다 잘 부탁드립니다].exe"다. 인사 담당자가 해당 메일에 첨부된 파일을 실행하면 숨어 있던 멀웨어가 작동하면서 암호화가 시작된다. 해당 랜섬웨어가 실행되면 볼륨 쉐도우 복사본 삭제, 레지스트리 런키 등록, 파일 감염 및 분석 회피를 위한 서비스 및 프로세스 종료가 진행된다.

최근 확산되고 있는 랜섬웨어는 실행 시 기존에 소개되지 않았던 ‘이벤트 로그 삭제 행위’도 추가로 수행한다. 한 번 감염되면 피해가 막대한 만큼, 사전에 예방하는 법도 중요하다.

보안업계 관계자는 "현재 유포 중인 입사지원서를 위장한 랜섬웨어 공격은 단순히 랜섬웨어 뿐만 아니라 다양한 악성코드도 포함돼 있다"며 "기업이나 사용자들은 백신을 최신버전으로 업데이트 할 것을 권고한다"고 조언했다.

또 "주기적으로 데이터를 백업해놓는 것이 랜섬웨어의 위협으로부터 방어할 수 있는 최선의 방법이다"라며 "백업할 때는 분리된 메모리 장치를 이용하는 것이 좋다"고 말했다.

이유정 기자 uzzoni@chosunbiz.com