과학기술정보통신부와 한국인터넷진흥원(KISA)이 드림시큐리티의 인증 프로그램 '매직라인NX(MagicLineNX)' 구버전에서 발견된 원격 코드 실행 취약점에 대해 경고하며 프로그램을 즉각 삭제할 것을 권고했다. KISA는 보안위협 제거를 위해 백신사와 손잡고 자동 클리닝 서비스도 제공한다.

17일 KISA에 따르면 이번 취약점은 v1.0.0.0 이상부터 v1.0.0.30 이하 구버전에 존재한다. 공격자가 원격에서 악성 코드를 실행할 수 있는 고위험 취약점이다. 인증 모듈은 공공기관·기업 서비스의 로그인 과정에 연동돼 있어, 취약점 노출 시 내부 시스템 접근으로 이어질 수 있다.

KISA 측은 "이미 여러 차례 고지했지만 구버전 사용 흔적이 지속적으로 확인되고 있다"며 "사용 중인 경우 반드시 삭제해야 한다"고 강조했다. 삭제는 윈도 제어판의 '프로그램 제거' 기능을 통해 하면 된다.

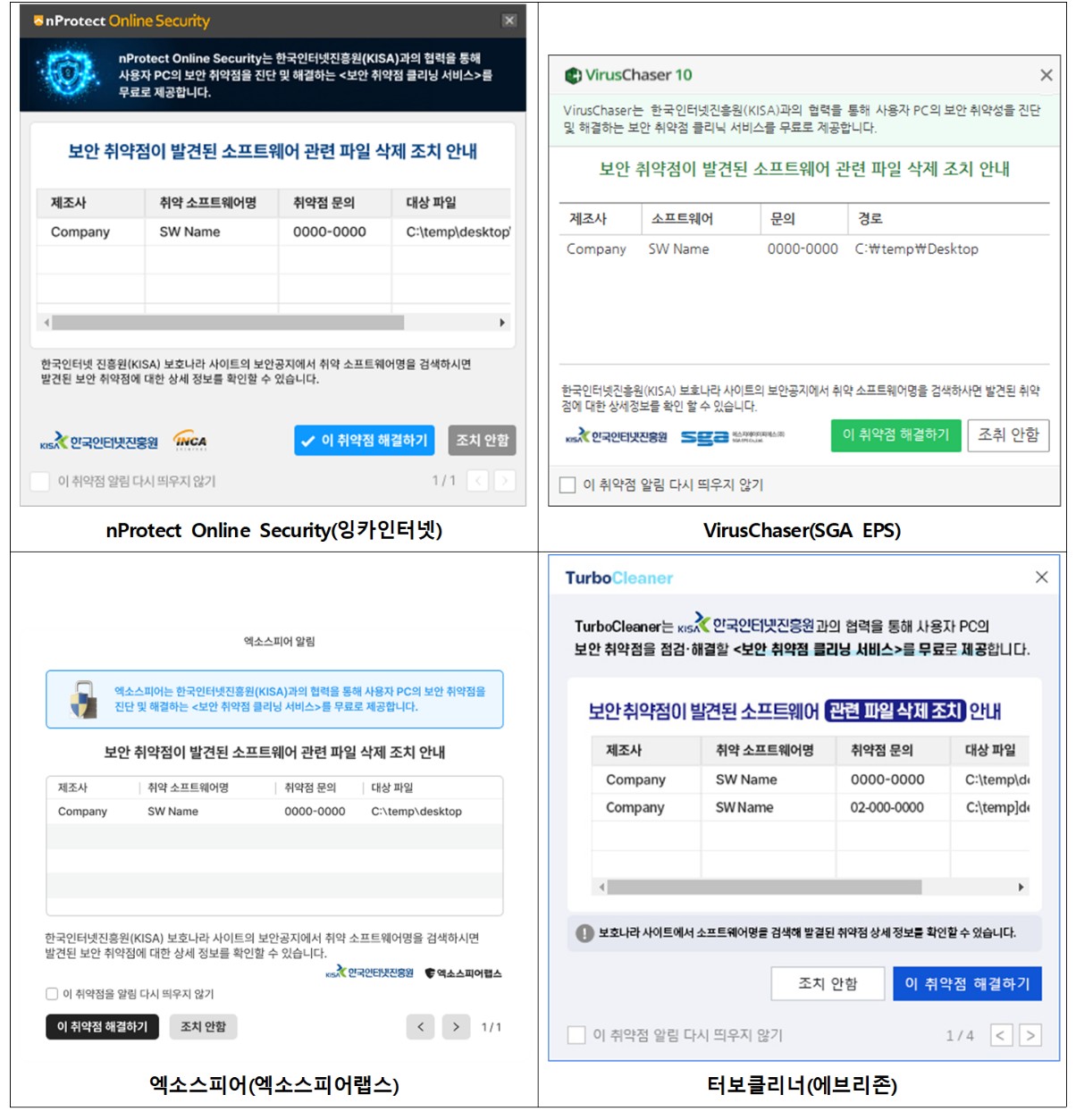

또한 KISA와 과기정통부는 잉카인터넷, SGA EPS, 엑소스피어랩스, 에브리존 등 국내 백신 기업과 협력해 취약 버전 자동 탐지·삭제를 지원하는 '클리닝 서비스'를 긴급 가동했다. 각 백신 제품을 최신 상태로 유지하면 자동으로 조치가 이뤄진다.

KISA는 매직라인NX를 사용 중인 기관·기업에 대해 ▲사용 여부 점검 ▲구버전 삭제 ▲로그 점검 ▲보안 프로그램 최신화 등 기본 보안조치 이행을 요청했다.

정종길 기자

jk2@chosunbiz.com

관련기사

- MS 365 이메일 보안 무력화… ‘스마트 리다이렉트’ 악용 피싱 확산

- 기업 보안 핵심으로 떠오른 ICAM 솔루션

- 오픈뱅킹·클라우드·AI로 혁신 중인 금융권…‘데이터 보안’은 과제

- “정문 열고 들어온 해커”… AWS 자격증명 탈취해 악성메일 살포한 ‘트러플넷 주의보’

- 랜섬웨어 조직 ‘아키라’, LG엔솔 美 공장 내부자료 1.6TB 탈취 주장

- GPU 모니터링 본격화… 와탭랩스 ‘AI 네이티브 옵저버빌리티’ 비전 제시

- 랜섬웨어 공격 표적국 ‘톱10’ 오른 한국… 금융·제조·IT서비스 피해 집중

- 오라클 IAM 솔루션서 원격코드실행 취약점… 美 CISA “실제 악용 확인”

- 또 뚫린 세일즈포스… 200여 고객사 데이터 노출 우려